03.- Crear nuestro primer exploit en metasploit

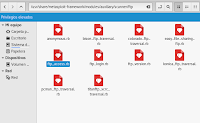

Vamos a abrir el path /usr/share/metasploit-framework/modules/auxiliary/scanner/ftp

Donde vamos a crear un documento llamado ftp_access.rb

Lo abrimos y colocamos este codigo

## # This module requires Metasploit: https://metasploit.com/download # Current source: https://github.com/rapid7/metasploit-framework ## # Llamamos las funciones de metaesploit #require 'msf/core' #Iniciamos nuestra clase class MetasploitModule < Msf::Auxiliary ##Llamamos las funciones de ftp y de escaner include Msf::Exploit::Remote::Ftp include Msf::Auxiliary::Scanner # Inicializamos nuestro exploit def initialize # Colocamos datos que describan nuestro exploit super( 'Name' => 'FTP Access', 'Description' => 'Detectamos que version de ftp tiene la maquina remota.', 'Author' => 'Eugenio', 'License' => MSF_LICENSE ) # Damos de alta los valors que vamos a resibir desde linea de comandos register_options([ Opt::RPORT(21), ]) end def run_host(host) # true habilita los parametros globales, flase= termina la conecion cuando encuentra el host connect(true,false) # Si connect se conecta retorna un balor en banner if (banner) # Imprime el valor de host y del banner print_good("Esta corriendo: #{rhost} -Banner: #{banner}") end disconnect end end

Para validar que nuestro codigo no tenga errores abrimos la terminal y nos movemos a /usr/share/metasploit-framework/tools/dev/ asi

cd /usr/share/metasploit-framework/tools/dev/

Y ejecutamos

./msftidy.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/ftp/ftp_access.rb

si no nos da ningun error podemos iniciar metasplit console asi:

msfconsole

Una ves dentro de la consola de metasploit vamos ejecutamos el archivo que acabamos de crear asi:

use auxiliary/scanner/ftp/ftp_access

Ahora podemos escribir

info

No entrega la informacion de nuestro exploit

Con el comando

show options

Asi que vamo a modificar RHOSTS y le vamos aponer el nombre del host remoto que queremos analizar asi:

set RHOSTS dominio-ip.com

Y ejecutamos el exploit asi

exploit

Si ese dominio o ip tiene ftp en el puerto 21 nos debe regresar algo asi: